Wildberries — синоним удобного онлайн-шопинга, и этим пользуются не только покупатели и продавцы, но и мошенники. Они клонируют страницы, звонят от имени ПВЗ, выманивают коды из СМС и зовут «на легкие задания». На словах — быстрый профит, на деле — минус на карте и доступ к вашим данным. Ниже — восемь самых частых сценариев, о которых пишут пострадавшие и предупреждают профильные ресурсы.

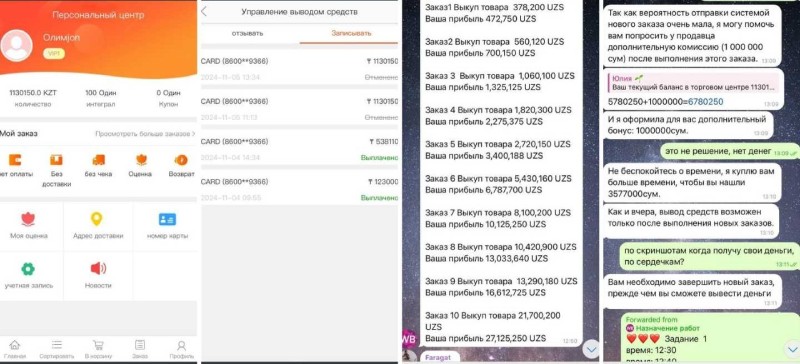

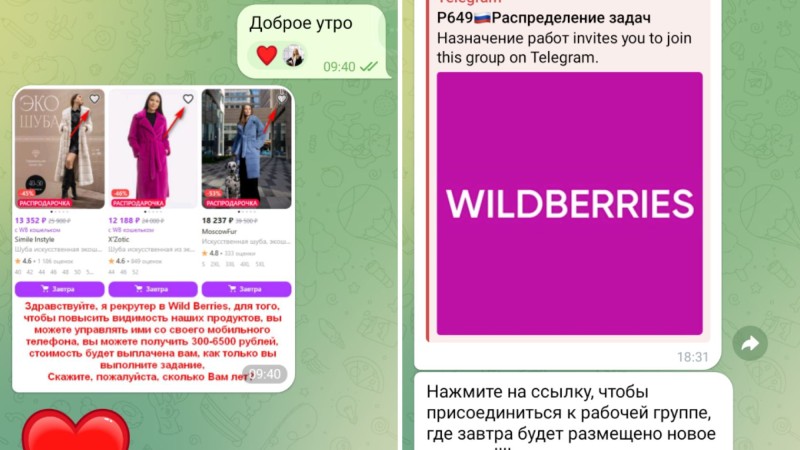

1. Подработка на Wildberries: задания и обратный выкуп (главная схема)

Как затягивают

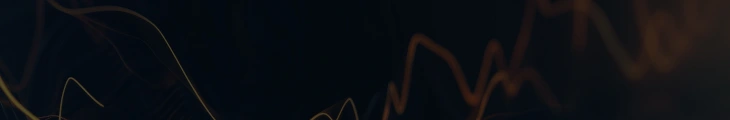

Сценарий начинается с сообщения в Telegram/ВК или «вакансии» на сайтах с подработками: «15–20 минут в день, лайки, избранное, комментарии, быстрые выплаты». Для снижения критичности отправляют микроплатеж — 100–300 ₽ «для доверия». Затем переводят в «рабочий чат» с «куратором/менеджером WB», где каждые 10–15 минут прилетают микро-таски: пролистать каталог, поставить лайк, сохранить товар, прислать скрин. Формируется ощущение настоящей смены и процесса. Параллельно в ленте мелькают отчеты «коллег»: «получила», «вывелось», «добавила и открылось» — это заготовки.

Когда начинается обратный выкуп

На втором круге подключают «статусы» и «логистику». Аргументация звучит правдоподобно для e-commerce: выкуп поднимает карточку в выдаче, логистика возмещается из «фонда», «все в системе». Сначала просят «внести для активации» 1–2 тысячи, потом 5–10 тысяч «чтобы закрыть заказ полностью», затем десятки тысяч «для скорейшего вывода». Иногда действительно возвращают мелочь на старте — лишь чтобы поднять ставки. Красные флажки:

- перевод на карту/кошелек физлица;

- «вывод только после завершения серии»;

- внезапные «коэффициенты», «лимиты» и «квоты»;

- исчезающие сообщения и закрытые чаты.

Театрализация общей работы

В закрытой группе обычно до 10 «участников», один играет роль «успешного кейса». Скрины — с аккуратно обрезанными полями и суммами «как надо». Любой стопор сопровождается моральным прессингом: «не срывай поток», «горит дедлайн», «система подбирает вам новое задание». На фоне постоянных «успешных выплат» признать потери психологически сложнее, чем «докинуть еще раз».

Почему это особенно работает под брендом «Вайлдберриз»

Термины («продвижение карточек», «выкуп», «рейтинги», «логистика») звучат знакомо, а микровыплаты на старте ломают критичность. Формат «смены» с регулярными тасками создает эффект легитимности, а «статусы/активации» маскируют банальную раскрутку платежей по нарастающей. Похожие приемы массово описывают редакции и профильные площадки.

Как распознать схему — короткий чек-лист

- Нет договора/ТОРГ-доков, оплата «только после статуса».

- Просят перевести на личные реквизиты «куратора».

- Требуют «выкупить» товар по внешней ссылке, не в приложении «Вайлдберриз».

- Давят срочностью и «квотами на выплаты».

- В чате нет контактов компании/реквизитов — только никнеймы.

Что делать, если уже попали

- Прекратить переводы, сохранять скрины чатов и чеков.

- Писать в банк с пометкой «подозрение на мошенничество», пробовать оспорить.

- Подать заявление в полицию/Киберполицию (по месту жительства).

- Менять пароли, убирать привязки карт в аккаунтах.

- Предупредить знакомых/коллег через соцсети — чтобы остановить «вербовку».

2. Фишинговые рассылки как у Wildberries

Письмо «от Wildberries» выглядит как настоящая рассылка: фирменная шапка, узнаваемые баннеры, кнопка «Скидка дня». Ссылка ведет на домен-двойник, где форму оплаты принимает не маркетплейс, а злоумышленники. В другом варианте просят «войти в аккаунт» — логин/пароль улетают на фишинговый сайт, после чего из привязанной карты проводят покупки. Рекомендации: не переходить по ссылкам из писем, акции проверять через приложение/вручную набранный адрес.

Быстрые признаки фишинга: странный домен, кириллические/поддельные буквы в адресе, орфошибки, агрессивные таймеры «-90% до конца часа».

3. «Поздравляем, вы выиграли!» — розыгрыш, где призом становятся ваши данные

Сообщение о «победе» ведет на страницу «кабинета победителя», где для «подтверждения личности» просят логин/пароль от «Вайлдберриз» и иногда код из СМС. Доступ к кабинету позволяет оплачивать заказы кредитками; персональные данные используют и в других атаках. Защита: не авторизоваться с исходящих ссылок, любые «выигрыши» проверять через поддержку Wildberries и свой личный кабинет.

4. Поддельные продавцы: витрина настоящая, доступ — чужой

В официальном каталоге Wildberries карточки внезапно «уходят в минус»: взломанный аккаунт продавца резко снижает цены и запускает «акцию». Покупатели платят, товар не отгружается, деньги утекают через подкрученные настройки. В ПВЗ говорят «заказа не было», а продавец теряет контроль. Признаки: слишком низкая цена, всплывающие контакты «продавца» вне площадки, много свежих «однотипных» отзывов. Защита: переписку и оплату проводить только внутри «Вайлдберриз», сверять историю продавца, избегать сторонних ссылок.

5. Страницы-однодневки: «перейдем в мессенджер, там оплата быстрее»

Товар оформляете на Wildberries а «продавец» сразу переводит разговор в мессенджер: «уточнить параметры», «не работает эквайринг WB», «вот быстрая ссылка на оплату». Оплата уходит на сторонний сайт/форму, вы оставляете данные карты — и теряете деньги. Переписка исчезает, продавец тоже. Защита: не оплачивать «вне корзины», не вводить карту на сторонних страницах «по просьбе менеджера».

6. Взлом покупательских аккаунтов: покупки на ваши лимиты

Причины — простой пароль, повторное использование паролей, авторизация по фишинговой ссылке. Злоумышленники заранее держат «свои» магазины и пробивают в них заказы на максимально доступные без подтверждения суммы. Платит привязанная карта, а владелец замечает уже постфактум. Защита: длинные уникальные пароли, 2FA, отключение автосписаний, отдельные карты «под маркетплейсы».

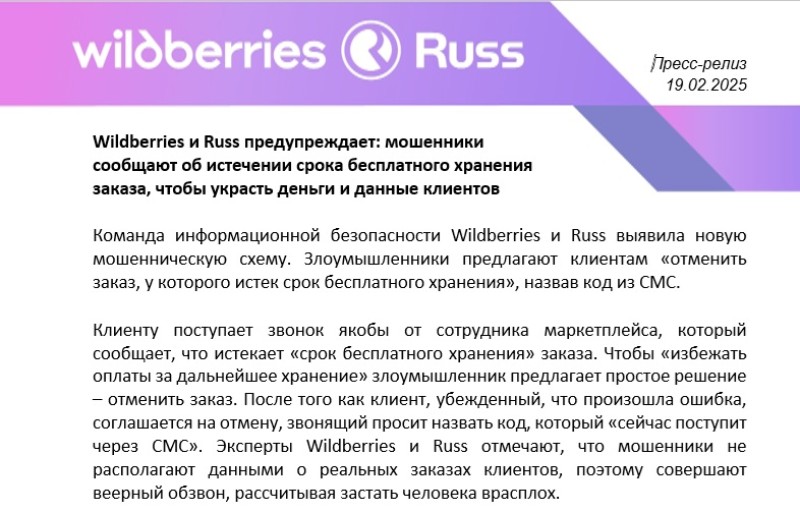

7. «Срок хранения истек — отменим?» Звонок из ПВЗ с запросом кода

Звонящий представляется пунктом выдачи: «хранение заканчивается, отменим заказ, чтобы не платить?» Для «отмены» просит продиктовать код из СМС. На деле этот код подтверждает вход/операцию на стороннем сервисе (часто — в «Госуслугах»): дальше возможен сбор персональных данных, кредитные заявки на ваше имя и классическая легенда про «безопасный счет». Рекомендация — оформлять действия с заказами только в приложении/личном кабинете WB, коды никому не диктовать.

8. Пул мелких траншей

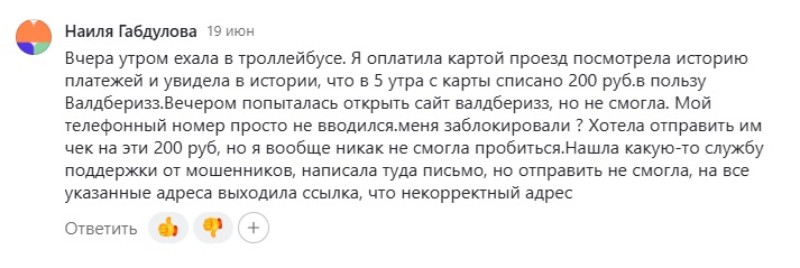

Схема быстрая и наглая: мошенники добывают реквизиты карты — через фишинг, утечки или «удобные» формы на поддельных страницах — привязывают ее к кабинету на маркетплейсе (или его клону) и запускают мелкие списания: по нескольку сотен–тысяч рублей каждые минуты. В выписке все маскируется под легальные покупки в «Wildberries» или у схожих получателей («Wildberries Podol’sk»), взгляд легко скользит мимо. Пока владелец замечает дыру в балансе, на кредитке уже растет долг. Банк фиксирует операции как подтвержденные, маркетплейс кивает на утечку данных, а пострадавшему остается добиваться чарджбэка через банк и писать заявление в полицию.

Важная ремарка

Wildberries публично заявлял о разных антифрод-мерах для защиты экосистемы (мониторинг фейковых заказов/выкупов, фильтрация отзывов и т. п.). Это снижает риски внутри площадки, но не защищает от «внешних» схем — чатов в мессенджерах, фишинговых страниц и «подработок» вне приложения. Пользовательская гигиена остается решающей.

Итог

Схемы под брендом Wildberries держатся на трех китах: узнаваемый бренд, правдоподобные термины e-commerce и спешка. Любая «вакансия» с выкупами и переводами на личные реквизиты, любая «оплата по ссылке», любой «код из СМС для отмены хранения» — это не про сервис, а про сценарий вытягивания денег. Если есть сомнение — действуйте через приложение «Вайлдберриз», а всю коммуникацию вне